2019年5月14日微软官方发布安全补丁,修复了Windows远程桌面服务的远程代码执行漏洞,此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。最终可能会像野火一样蔓延至整个系统,从而让整个系统瘫痪。

利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机,其方式与2017年WannaCry恶意软件的传播方式类似。

影响范围

该漏洞影响了某些旧版本的Windows系统,如下:

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

网吧服务器开启了3389的没打此补丁,随时面临着服务器被感染或远程入侵,导致网吧停业或蒙受经济损失。

Windows 8和Windows 10及之后版本的用户不受此漏洞影响,也就是说网吧常用的服务器系统 Server2012、Server2016、Server2019 是不受影响的,没开启3389的也不受影响。

补丁下载

2019.5.16 接到有人反馈很久前装的 2008R2 打了这个补丁后系统35分钟左右会蓝屏,代码109,微软又在挖坑,打补丁请慎重,目前推荐关闭RDP远程访问或开启NLP(网络级别的身份验证)。也有人反馈蓝屏后,重新安装 17fi 2008R2 再打补丁就不蓝了,

2003补丁下载地址(微软官方地址)

http://download.windowsupdate.co ... c440338d2b46a72.exe

2008R2 x64补丁下载地址(微软官方地址):

http://download.windowsupdate.co ... d5a3b75e49b58cb.msu

win7x64补丁下载地址(微软官方地址):

http://download.windowsupdate.co ... 570498018c61a59.exe

注意:补丁安装后重启系统才能生效,(2008R2补丁编号kb4499175)。

缓解方法

(1)关闭远程桌面;

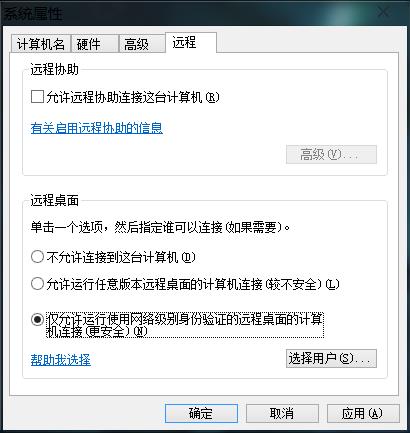

(2)开启NLP

您可以启用网络级别身份验证,以阻止未经身份验证的攻击者利用此漏洞。启用NLA后,攻击者首先需要使用目标系统上的有效帐户对远程桌面服务进行身份验证,然后才能利用此漏洞。但是网吧服务器一般不使用此选项,还有一个解决办法就是把默认外网端口号改为其他,至少在扫描上增加攻击者的困难成都。

评论前必须登录!

立即登录 注册